Affrontare il GDPR non è un problema legale, ma una sfida di ingegneria dei dati che richiede soluzioni tecniche, non solo burocratiche.

- Il mascheramento e la pseudonimizzazione sono essenziali per proteggere gli ambienti di sviluppo senza usare dati reali.

- Una Data Protection Impact Assessment (DPIA) eseguita prima dello sviluppo previene costose rilavorazioni e il “debito tecnico normativo”.

Raccomandazione: Automatizzare i processi di logging, portabilità e cancellazione non è solo una questione di conformità, ma un investimento strategico che migliora l’efficienza e la sicurezza dell’intera infrastruttura dati.

Per ogni Database Administrator (DBA), la scena è fin troppo familiare: l’ufficio legale o il Data Protection Officer (DPO) arriva con una richiesta apparentemente semplice: “Dobbiamo essere conformi al GDPR”. Questa direttiva si traduce in una cascata di concetti astratti come “diritto all’oblio”, “minimizzazione dei dati” e “limitazione della conservazione”. Il problema è che queste non sono query SQL. Il DBA si ritrova a dover tradurre un requisito legale in una configurazione tecnica, spesso senza una guida chiara, navigando tra soluzioni improvvisate come script di cancellazione manuali o log di accesso ingestibili.

Molti approcci si fermano alla superficie, suggerendo di “cancellare i dati” o “registrare gli accessi”. Ma questo ignora la complessità degli ambienti di produzione moderni. Come si forniscono dati realistici agli sviluppatori senza esporre informazioni personali? Come si mantiene un audit trail senza generare petabyte di log? E come si garantisce che una richiesta di cancellazione sia eseguita in modo completo e irreversibile su tutti i sistemi, inclusi backup e snapshot? Affrontare queste sfide a posteriori genera un enorme debito tecnico normativo, costringendo a patch costose e inefficienti su sistemi non progettati per la privacy.

E se la vera soluzione non fosse subire il GDPR come un’imposizione, ma progettarlo attivamente nell’architettura dei dati? Questo è il cambio di paradigma che proponiamo: trattare la compliance come una disciplina di ingegneria dei dati. L’obiettivo di questo articolo è fornire ai DBA una roadmap tecnica per implementare i principi del GDPR direttamente a livello di database. Non parleremo di legge, ma di mascheramento dati, strategie di logging, livelli di cifratura e automazione dei processi. Dimostreremo come trasformare gli obblighi normativi in sistemi efficienti, sicuri e, soprattutto, automatizzati.

In questa guida approfondita, esploreremo le soluzioni tecniche concrete per ogni aspetto della compliance a livello di database. Attraverso otto sezioni chiave, forniremo strategie e best practice per trasformare il vostro database in un asset pienamente conforme e robusto.

Sommario: Guida tecnica alla configurazione di database conformi al GDPR

- Mascheramento e pseudonimizzazione: come dare dati realistici agli sviluppatori senza violare la privacy?

- Chi ha guardato cosa: come impostare un sistema di log auditabile che non occupi petabyte di spazio?

- BitLocker o cifratura DB: quale livello di encryption è necessario per proteggere i dati su disco?

- L’errore di fare la DPIA alla fine del progetto: perché va fatta prima di scrivere una riga di codice?

- Come automatizzare l’export dei dati utente (Portabilità) per rispondere entro 30 giorni?

- Server in Europa o USA? Perché la localizzazione del dato è critica per il GDPR e il Cloud Act

- Registro dei trattamenti: chi è obbligato a tenerlo e come compilarlo senza impazzire?

- Perché la certificazione ISO 27001 è diventata obbligatoria per vincere appalti pubblici e privati?

Mascheramento e pseudonimizzazione: come dare dati realistici agli sviluppatori senza violare la privacy?

Uno dei dilemmi più comuni per un DBA è bilanciare l’esigenza degli sviluppatori di lavorare con dati realistici e l’obbligo di proteggere i dati personali dei clienti. Usare dati di produzione negli ambienti di sviluppo o di test è una violazione diretta del principio di minimizzazione del GDPR. La soluzione risiede in due tecniche complementari: il mascheramento dei dati (data masking) e la pseudonimizzazione. Il mascheramento sostituisce i dati sensibili con dati fittizi ma strutturalmente validi (es. “Mario Rossi” diventa “Paolo Verdi”). La pseudonimizzazione, invece, sostituisce gli identificatori diretti con un “alias” o “pseudonimo”, mantenendo la possibilità, per chi è autorizzato, di risalire al dato originale.

La scelta tra le due dipende dal caso d’uso. Per i test funzionali, dove la coerenza dei dati non è critica, il mascheramento è sufficiente e più sicuro. Per scenari di analisi o test di integrazione, dove è necessario mantenere le relazioni tra i dati (es. tutti gli ordini dello stesso cliente), la pseudonimizzazione è preferibile. Molti moderni sistemi di gestione di database (DBMS) offrono funzionalità native di mascheramento dinamico o statico. Il mascheramento dinamico applica le regole in tempo reale quando un utente non autorizzato interroga i dati, senza alterare i dati originali. Quello statico, invece, crea una copia del database con i dati già mascherati, ideale per popolare gli ambienti di sviluppo.

Implementare queste tecniche richiede una pianificazione attenta. È fondamentale classificare i dati per livello di sensibilità (es. dati anagrafici, contatti, dati finanziari) e definire policy di mascheramento specifiche per ogni categoria. Ad esempio, un IBAN può essere sostituito con una stringa valida ma fittizia, mentre un indirizzo email può essere alterato in modo da mantenere il formato corretto. L’obiettivo è fornire un dataset che si comporti come quello reale, senza esporre neanche un singolo dato personale. Questo approccio proattivo non solo garantisce la compliance, ma migliora anche la sicurezza complessiva, riducendo la superficie di attacco in caso di accesso non autorizzato agli ambienti non produttivi.

Chi ha guardato cosa: come impostare un sistema di log auditabile che non occupi petabyte di spazio?

Il GDPR impone di sapere chi accede ai dati personali, quando e perché. Questo si traduce nella necessità di un sistema di logging (o “audit trail”) robusto. Tuttavia, l’approccio semplicistico di “loggare tutto” porta rapidamente a un’esplosione dei costi di storage e a log così vasti da essere inutilizzabili in caso di audit. L’ingegneria della compliance applicata al logging si concentra sulla selettività e sull’efficienza. Invece di registrare ogni singola operazione, è più intelligente definire policy di audit mirate. Ad esempio, è cruciale loggare ogni `SELECT` su tabelle contenenti dati sensibili, ma potrebbe essere superfluo farlo per tabelle di configurazione pubblica.

Una strategia efficace è la logica di partizionamento degli audit. Si possono creare diversi livelli di logging in base alla criticità dei dati e al tipo di operazione. Ad esempio:

- Livello 1 (Critico): Registrare accessi in lettura e scrittura a tabelle con dati sanitari, finanziari o altre categorie particolari di dati (ex Art. 9 GDPR).

- Livello 2 (Sensibile): Registrare modifiche (`UPDATE`, `DELETE`, `INSERT`) a dati anagrafici comuni.

- Livello 3 (Operativo): Registrare solo gli accessi falliti o le modifiche alla struttura del database (DDL).

La gestione del ciclo di vita dei log è altrettanto importante. I log di audit devono essere conservati per un periodo adeguato (spesso definito dalle policy aziendali o da normative di settore), ma non per sempre. Una buona pratica consiste nell’archiviare i log più vecchi su storage a basso costo e a cancellarli definitivamente una volta scaduto il periodo di ritenzione. Soluzioni come la centralizzazione dei log in sistemi dedicati (es. stack ELK, Splunk) permettono non solo di gestire lo storage in modo efficiente, ma anche di creare dashboard e alert automatici per rilevare accessi anomali. Questo trasforma il log da un peso morto a uno strumento proattivo di sicurezza. Considerato che secondo i dati del 2019 l’Italia è il paese con il maggior numero di provvedimenti GDPR, con multe significative, un sistema di log auditabile e gestibile non è un’opzione, ma una necessità operativa.

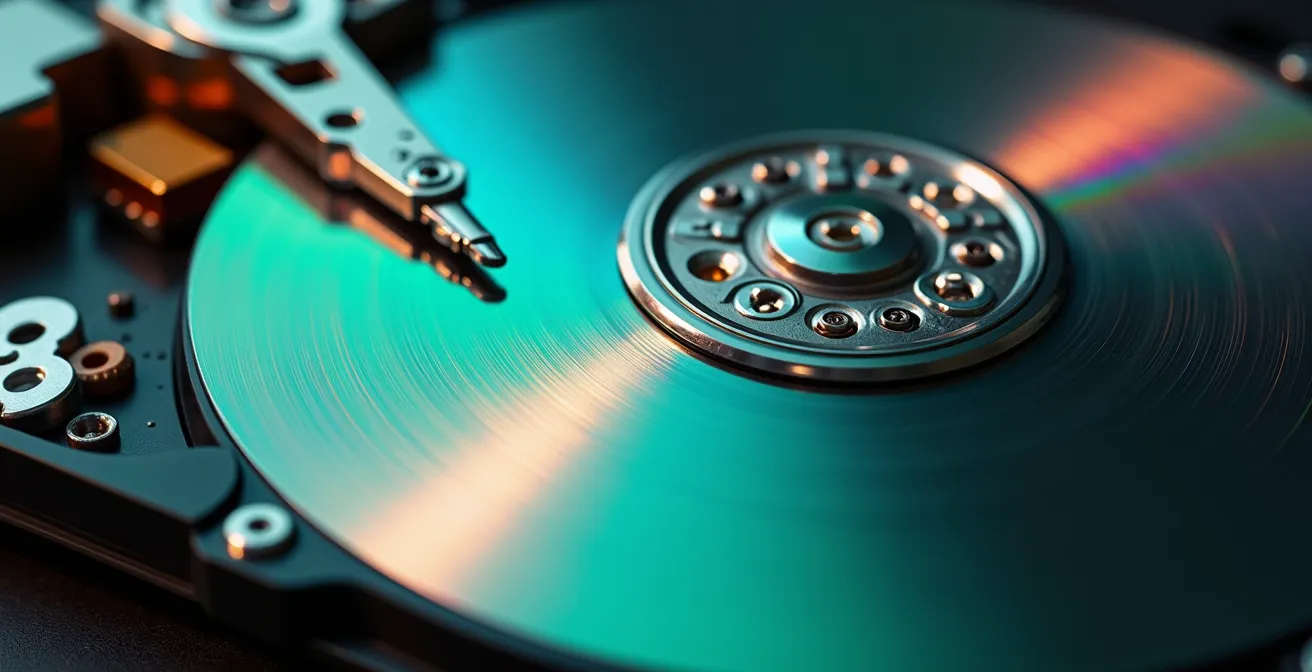

BitLocker o cifratura DB: quale livello di encryption è necessario per proteggere i dati su disco?

La cifratura è una delle misure di sicurezza tecniche esplicitamente raccomandate dal GDPR. Tuttavia, la domanda “devo cifrare?” è meno importante di “cosa e come devo cifrare?”. Esistono diversi livelli di cifratura, ognuno con i propri compromessi in termini di sicurezza, performance e complessità gestionale. Le due opzioni principali sono la cifratura a livello di disco (Full Disk Encryption – FDE), come BitLocker per Windows o LUKS per Linux, e la cifratura a livello di database, come Transparent Data Encryption (TDE) o la cifratura a livello di colonna.

L’FDE protegge i dati “at rest”, ovvero quando il server è spento. È una misura fondamentale contro il furto fisico del disco, ma offre zero protezione quando il sistema operativo è in esecuzione, poiché i dati vengono decifrati automaticamente. La TDE, disponibile nella maggior parte dei DBMS enterprise, cifra i file del database. È un passo avanti, perché protegge i dati anche se un malintenzionato riesce ad accedere al file system mentre il server è attivo, ma non protegge contro un DBA corrotto o un attacco SQL injection che legge i dati tramite il motore del database. La cifratura a livello di colonna o applicativa offre il massimo livello di sicurezza, cifrando dati specifici prima che vengano scritti nel database. Solo l’applicazione, con le chiavi corrette, può decifrarli. Questo protegge anche da accessi privilegiati al database.

La scelta giusta dipende dal principio di proporzionalità tecnica: è necessario valutare il rischio. Per dati a basso rischio, FDE + TDE possono essere sufficienti. Per dati estremamente sensibili (es. sanitari), la cifratura a livello di colonna o applicativa diventa quasi obbligatoria. Come sottolinea il team di My Agile Privacy nella loro guida, il principio di base è chiaro.

Per garantire una maggiore aderenza al GDPR in merito al trasferimento dei dati al di fuori dell’UE, è opportuno effettuare tale trasferimento esclusivamente in forma anonima

– My Agile Privacy Team, Guida GDPR per configurazione database

Questo principio si applica anche alla sicurezza interna: il livello di protezione deve essere commisurato alla sensibilità del dato. Una strategia di cifratura a più livelli (defense in depth) è spesso l’approccio più robusto, combinando la protezione fisica del disco con la protezione logica all’interno del database.

L’errore di fare la DPIA alla fine del progetto: perché va fatta prima di scrivere una riga di codice?

Molte organizzazioni trattano la Data Protection Impact Assessment (DPIA) come un adempimento burocratico da sbrigare alla fine di un progetto, poco prima del rilascio. Questo è l’errore più costoso che si possa commettere. Una DPIA eseguita a posteriori si trasforma quasi sempre in una lista di problemi irrisolvibili o che richiedono rework massicci, accumulando un pesante debito tecnico normativo. Il GDPR promuove i principi di “Privacy by Design” e “Privacy by Default”, che significano una cosa sola: la protezione dei dati deve essere pensata all’inizio, non aggiunta alla fine. La DPIA è lo strumento operativo per implementare questi principi.

Prima di scrivere una sola riga di codice per un nuovo applicativo che tratterà dati personali, il team tecnico, insieme al DPO, dovrebbe condurre una DPIA. Questo processo non è altro che una mappatura dei rischi. Si tratta di rispondere a domande fondamentali: Quali dati personali verranno trattati? Per quale finalità? Dove verranno archiviati? Chi vi avrà accesso? Per quanto tempo verranno conservati? Quali sono i rischi per i diritti e le libertà degli interessati (es. rischio di discriminazione, furto d’identità, danno reputazionale)? Solo dopo aver mappato i rischi si possono definire le misure tecniche e organizzative per mitigarli.

Questo approccio proattivo trasforma la DPIA da un esercizio di conformità a uno strumento di progettazione. Ad esempio, se la DPIA rivela che un certo dato non è strettamente necessario per la finalità del trattamento, il principio di minimizzazione impone di non raccoglierlo affatto. Questo è molto più semplice da implementare rimuovendo un campo da un form in fase di progettazione che modificando tabelle, codice applicativo e reportistica in un secondo momento. Una DPIA ben fatta è la migliore polizza assicurativa contro i costi imprevisti e le sanzioni del Garante della Privacy.

Checklist preliminare per la DPIA tecnica:

- Identificazione Punti di Contatto: Identificare quali server e/o database conterranno dati personali e quali campi o record specifici delle tabelle li ospiteranno.

- Mappatura dei Flussi: Stabilire dove vanno a finire i dati una volta che lasciano il database (es. API, sistemi di BI, archivi).

- Analisi degli Accessi: Sapere chi avrà accesso (utenti, ruoli, servizi) e a quali elementi specifici del dato nel sistema.

- Definizione della Retention: Capire se è necessario mantenere ogni informazione per tutto il tempo previsto dalla policy di conservazione.

- Valutazione delle Vulnerabilità: Identificare quali elementi del DBMS (es. funzionalità di export, accessi diretti) possono essere sfruttati per aggirare i controlli ed accedere ai dati.

Come automatizzare l’export dei dati utente (Portabilità) per rispondere entro 30 giorni?

Il diritto alla portabilità (Art. 20 GDPR) è uno dei diritti più impegnativi da implementare tecnicamente. Consente a un utente di richiedere e ricevere tutti i suoi dati personali in un “formato strutturato, di uso comune e leggibile da dispositivo automatico” (come JSON o CSV) e di trasferirli a un altro titolare. Il regolamento è chiaro: l’azienda ha un tempo massimo per rispondere. Secondo le linee guida, il GDPR richiede che le aziende rispondano alle richieste di portabilità dei dati entro 30 giorni. Gestire questo processo manualmente è un incubo operativo: richiede a un DBA di eseguire query complesse su più tabelle, aggregare i dati, formattarli e inviarli in modo sicuro all’utente. È un processo lento, soggetto a errori e insostenibile al crescere delle richieste.

La soluzione è l’orchestrazione della portabilità. Si tratta di creare uno o più script automatizzati che eseguano l’intero processo. Un tipico workflow di automazione potrebbe includere:

- Un endpoint API sicuro attraverso il quale l’utente autenticato può avviare la richiesta.

- Uno script SQL parametrizzato che, ricevuto l’ID dell’utente, esegue tutte le `JOIN` necessarie per raccogliere i dati personali da tabelle diverse (es. anagrafica, ordini, log di attività).

- Un processo di trasformazione che converte il risultato delle query in un formato standard come JSON.

- Un meccanismo di notifica che avvisa l’utente quando l’export è pronto e fornisce un link sicuro e a tempo per il download.

Progettare questo sistema richiede una conoscenza approfondita dello schema del database e di quali dati costituiscono “dati personali” forniti dall’utente o generati dalla sua attività. L’investimento iniziale nella creazione di questi script di automazione è ampiamente ripagato dalla riduzione del carico di lavoro manuale, dalla garanzia di risposte tempestive e dalla drastica diminuzione del rischio di errori umani. Questo non solo assicura la conformità al GDPR, ma migliora anche la fiducia dell’utente, che percepisce l’azienda come trasparente e rispettosa dei suoi diritti.

Server in Europa o USA? Perché la localizzazione del dato è critica per il GDPR e il Cloud Act

La scelta del provider di servizi cloud e la localizzazione geografica dei server non sono decisioni puramente tecniche o economiche; hanno implicazioni legali enormi ai sensi del GDPR. Il regolamento stabilisce che il trasferimento di dati personali al di fuori dello Spazio Economico Europeo (SEE) è consentito solo se il paese di destinazione garantisce un livello di protezione “adeguato”. Per anni, questo trasferimento verso gli Stati Uniti è stato regolato da accordi come il Privacy Shield, ma la storica sentenza Schrems II della Corte di Giustizia dell’Unione Europea ha invalidato tale accordo. Il motivo? Le leggi di sorveglianza statunitensi, come il Cloud Act, consentono alle autorità USA di richiedere l’accesso ai dati detenuti da provider americani, indipendentemente da dove i server siano fisicamente situati.

Questo crea un conflitto diretto con il GDPR. Un’azienda italiana che ospita i propri dati su un server di un provider statunitense, anche se il datacenter si trova a Francoforte o a Milano, potrebbe essere soggetta a richieste di accesso da parte del governo USA, violando le tutele previste dal GDPR. Per un DBA, questo significa che la scelta di un cloud provider non può basarsi solo su performance e costi. È fondamentale verificare il quadro giuridico a cui il provider è soggetto. La soluzione più sicura è optare per provider cloud europei, soggetti esclusivamente alla giurisdizione dell’UE, o verificare che il provider statunitense offra garanzie contrattuali e tecniche supplementari molto robuste (come una cifratura end-to-end con chiavi gestite esclusivamente dal cliente) per rendere inefficace qualsiasi richiesta di accesso.

Studio di caso: La certificazione EU Cloud CoC di IBM Cloud

Per affrontare questa sfida, alcuni provider globali hanno intrapreso percorsi di certificazione specifici. Ad esempio, IBM Cloud ha ottenuto la certificazione European Union Cloud Code of Conduct (EU Cloud CoC). Questo codice di condotta approvato fornisce un framework rigoroso che dimostra la capacità di un Cloud Service Provider di rispettare il GDPR. Per le aziende italiane, affidarsi a un servizio certificato EU Cloud CoC offre un livello di garanzia aggiuntivo che le misure tecniche e organizzative implementate sono conformi ai più alti standard europei, mitigando i rischi legati al trasferimento e al trattamento dei dati in un’infrastruttura globale.

Ignorare la questione della localizzazione dei dati e del quadro giuridico del proprio fornitore cloud è uno dei rischi di non conformità più gravi e spesso sottovalutati. La scelta deve essere deliberata e documentata all’interno della propria analisi dei rischi.

Registro dei trattamenti: chi è obbligato a tenerlo e come compilarlo senza impazzire?

Il registro dei trattamenti (Art. 30 GDPR) è il documento cardine dell’accountability. È la “mappa” di tutte le attività di trattamento di dati personali svolte dall’azienda. Sebbene l’obbligo non si applichi alle imprese con meno di 250 dipendenti (a meno che il trattamento non presenti rischi, non sia occasionale o riguardi categorie particolari di dati), in pratica quasi tutte le aziende che trattano dati in modo sistematico sono tenute a mantenerlo. Per un DBA, il registro dei trattamenti non è un documento legale astratto; è la traduzione operativa dello schema del database e dei flussi di dati in un formato comprensibile per l’autorità di controllo.

Il classico approccio di compilare un file Excel è destinato a fallire. Un registro statico diventa obsoleto nel momento stesso in cui viene salvato. Ogni nuova tabella, ogni nuovo servizio che accede al database, ogni modifica a una policy di retention dovrebbe essere aggiornata. La soluzione moderna è trasformare il registro da un documento a un sistema vivo e dinamico. Questo può essere ottenuto utilizzando strumenti di “data catalog” o “data discovery” che scansionano l’infrastruttura IT per mappare automaticamente dove risiedono i dati personali. Questi strumenti possono identificare tabelle e colonne che contengono PII (Personally Identifiable Information) e aiutare a documentare le finalità del trattamento, le basi giuridiche, i destinatari e, soprattutto, i periodi di conservazione.

La definizione dei periodi di conservazione è un punto cruciale. Non si possono conservare i dati per sempre. Ogni dato deve avere una “data di scadenza” basata su obblighi legali o sulla finalità per cui è stato raccolto. Ad esempio, la normativa italiana, tramite l’Art. 2220 del Codice Civile, impone la conservazione delle fatture e delle scritture contabili per 10 anni. Un sistema di data retention automatizzato dovrebbe quindi essere in grado di “flaggare” o archiviare i dati una volta superato questo periodo. Collegare il registro dei trattamenti a script di automazione per l’archiviazione o la cancellazione è il passo finale per un’ingegneria della compliance matura, che rende il registro uno strumento di governance attivo e non un semplice onere burocratico.

Da ricordare

- La conformità al GDPR è una disciplina di ingegneria, non un esercizio legale; richiede soluzioni tecniche proattive.

- La DPIA non è un adempimento finale, ma lo strumento di progettazione iniziale per evitare il “debito tecnico normativo”.

- L’adozione di standard riconosciuti come ISO 27001 trasforma la spesa per la sicurezza in un vantaggio competitivo dimostrabile.

Perché la certificazione ISO 27001 è diventata obbligatoria per vincere appalti pubblici e privati?

In un mercato sempre più competitivo, dimostrare la propria affidabilità nella gestione dei dati non è più un’opzione. La certificazione ISO/IEC 27001, lo standard internazionale per i sistemi di gestione della sicurezza delle informazioni (SGSI), è diventata di fatto un prerequisito per partecipare e vincere appalti importanti, sia nel settore pubblico che in quello privato. Il motivo è semplice: la ISO 27001 fornisce un framework sistematico per identificare, gestire e ridurre i rischi relativi alla sicurezza dei dati. Per un cliente o una pubblica amministrazione, affidare i propri dati a un fornitore certificato ISO 27001 significa avere la garanzia che esistono processi, controlli e policy robuste per proteggerli.

Esiste una forte sovrapposizione tra i controlli richiesti dalla ISO 27001 e le misure tecniche e organizzative richieste dall’Art. 32 del GDPR. Sebbene la ISO 27001 non garantisca automaticamente la conformità al GDPR (che copre anche aspetti legali non legati alla sicurezza), essa fornisce una base solidissima per raggiungerla. Molti dei controlli dell’Annex A della ISO 27001 mappano direttamente su requisiti specifici del GDPR. Ad esempio, i controlli sugli accessi (A.9), sulla cifratura (A.10) e sulla gestione degli incidenti (A.16) sono l’implementazione pratica di principi chiave del regolamento europeo.

Per un’azienda, ottenere la certificazione non è solo una questione di vincere appalti. È un processo che costringe a una profonda auto-analisi della propria postura di sicurezza, migliorando la resilienza operativa e riducendo il rischio di data breach e delle relative sanzioni. A livello europeo, l’entità delle multe è un forte deterrente; si stima che nel 2019 in Europa sono state inflitte multe per violazione del GDPR per un totale di 410 milioni di euro. La certificazione ISO 27001 agisce come una “prova documentata” di diligenza, dimostrando a clienti, partner e autorità di controllo che la sicurezza delle informazioni è gestita in modo professionale e sistematico.

| Controllo ISO 27001 | Articolo GDPR corrispondente | Beneficio per l’azienda italiana |

|---|---|---|

| A.12.3 (Backup) | Art. 32 GDPR | Capacità di ripristinare i dati in caso di incidente |

| A.18.1 (Conformità legale) | Art. 5 GDPR | Accountability e principi di trattamento |

| A.9 (Controllo accessi) | Art. 25 e 32 GDPR | Privacy by design e sicurezza del trattamento |

| A.16 (Gestione incidenti) | Art. 33-34 GDPR | Notifica data breach entro 72 ore |

Adottare un approccio strutturato come quello proposto dalla ISO 27001 significa trasformare un obbligo normativo in un vantaggio competitivo tangibile, costruendo fiducia e aprendo le porte a nuove opportunità di business.

Domande frequenti su Registro dei Trattamenti e GDPR

Quali informazioni deve contenere il registro dei trattamenti?

Deve documentare l’elenco dei trattamenti previsti, una valutazione dei rischi associati a ciascuno, le misure tecniche e organizzative attuate per affrontarli (es. cifratura, policy di accesso) e mantenere traccia di tutte le attività rilevanti sui database che contengono dati personali.

Come posso automatizzare la gestione del registro?

Utilizzando tool di “data catalog” o “data discovery”. Questi strumenti scansionano l’infrastruttura per mappare dinamicamente dove risiedono i dati personali, aiutando a identificare i trattamenti in corso e a mantenere il registro aggiornato, trasformandolo da un file Excel statico a uno strumento di governance vivo e integrato.

Quali sono i periodi di conservazione secondo la normativa italiana?

I periodi variano in base al tipo di documento e alla finalità del trattamento. Un esempio chiave è l’obbligo di conservazione delle fatture e delle scritture contabili per 10 anni, come stabilito dall’Art. 2220 del Codice Civile italiano. Per altri tipi di dati (es. CV, dati di marketing), i periodi sono più brevi e devono essere giustificati dal principio di necessità.